Tipos de Control de Acceso de Seguridad Informática: ¿Cuántos Hay?

Por un escritor de hombre misterioso

Te invitamos a conocer los principales tipos de control de acceso de seguridad informática, sus características y utilidades para una empresa ►

▷ ¿Para Que Sirve El Control De Acceso En Seguridad Privada?

CONTROL DE ACCESOS EN SEGURIDAD INFORMÁTICA, TIPOS Y EJEMPLOS

Control de acceso. Definición, objetivos y tipos

Unidad 3 control de acceso en el entorno físico by jesusmoralesmosquera - Issuu

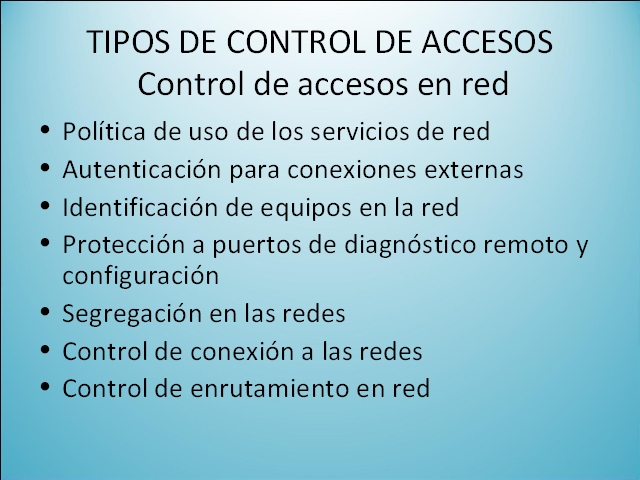

Norma ISO 27002: control de accesos

Cómo gestionar los controles de acceso según ISO 27001

Qué tipos de control de acceso hay y cómo mejoran la seguridad?

Seguridad de la Información y control de accesos - Normas ISO

Qué Es Un Control De Acceso?】Todo Lo Que Debes Saber

Administración del control de accesos, adecuado a los sistemas de información

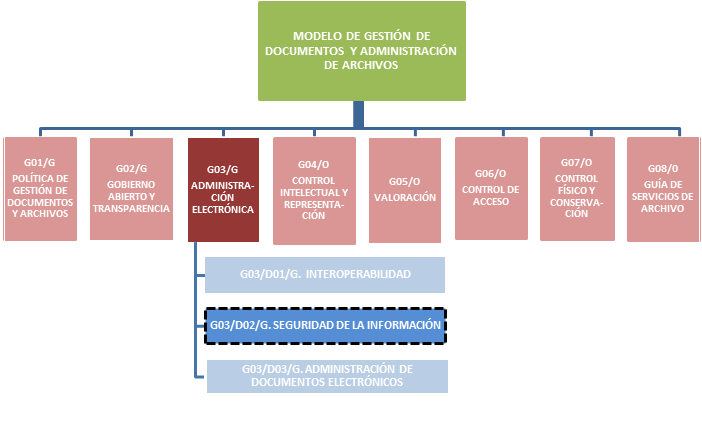

Directrices – Seguridad de la información - CPLT

CONTROL DE ASISTENCIA Y ACCESO – Smart Security México

▷ ¿Para Que Sirve El Control De Acceso En Seguridad Privada?

Cuáles son las normas de seguridad informática?

Seguridad informática: qué es, tipos y características